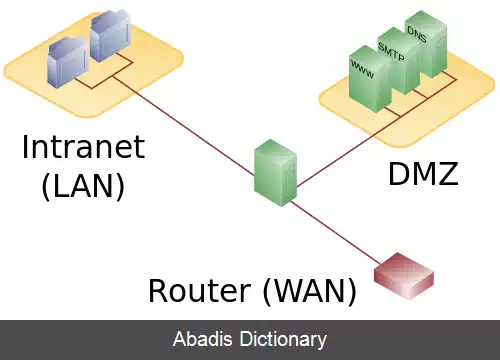

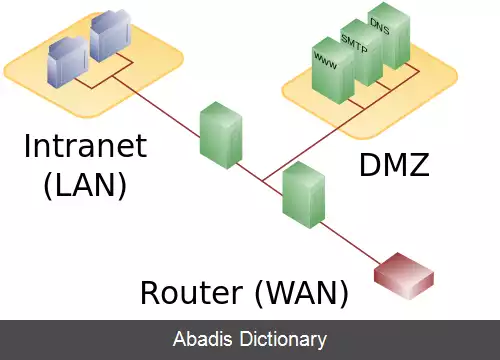

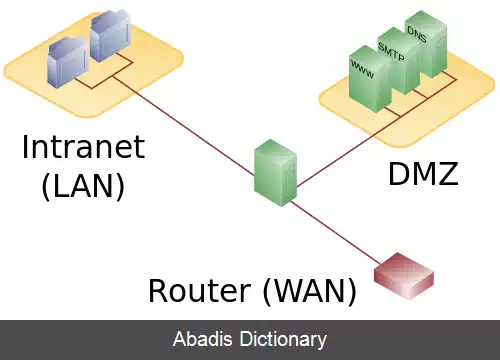

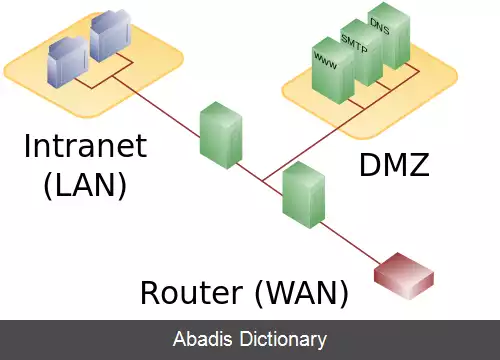

منطقه غیرنظامی (رایانش). در امنیت رایانه یک منطقه غیر نظامی ( به انگلیسی: DMZ ) ( گاهی اوقات به شبکه بندی محیطی اشاره دارد ) ، یک زیرشبکهٔ منطقی یا فیزیکی است که خدمات خارجی یک سازمان را در معرض یک شبکهٔ نامطمئن بزرگتر که معمولاً اینترنت است قرار می دهد. هدف از یک DMZ، اضافه کردن یک لایهٔ امنیتی بیشتر به شبکهٔ محلی یک سازمان است؛ یک مهاجم خارجی به جای دیگر قسمت های شبکه، تنها به تجهیزاتی که در DMZ هستند دسترسی دارد. این نام از اصطلاح "منطقه غیرنظامی" مشتق شده است، منطقه ای بین دولت هایا ملی که در آن اقدام نظامی مجاز نیست.

در یک شبکه کامپیوتری، میزبان هایی که بیشترین آسییب پذیری نسبت به حملات دارند، آن هایی هستند که برای کاربرانی خارج از شبکهٔ محلی، خدماتی را فراهم می کنند، مانند پست الکترونیکی، کارسازهای وب و سامانه نام دامنه. به خاطر پتانسیل رو به افزایش مصالحهٔ این میزبان ها، اگر متجاوز در حمله کردن به هر یک از آن ها موفق شد، به منظور حفاظت از بقیه شبکه، آن ها در زیرشبکهٔ خودشان قرار داده می شوند. میزبان هایی که در DMZ هستند ارتباط محدودی با میزبانهای خاصی در شبکهٔ داخلی دارند، اگرچه ارتباط با سایر میزبان ها در DMZ و شبکهٔ خارجی مجاز است. این به میزبان های DMZ اجازه می دهد که خدماتی را هم به شبکه داخلی و هم شبکه خارجی فراهم کنند، در حالی که دخالت دیوار آتش، ترافیک بین کارسازهای DMZ و کارخواههای شبکهٔ داخلی را کنترل می کنند. تنظیمات DMZ معمولاً امنیت در برابر حملات خارجی را فراهم می کند، اما معمولاً تأثیری بر حملات داخلی نظیر شنود ارتباطات از طریق یک تحلیلگر بسته یا تقلب کردن مانند رایانامه نگاری متقلبانه ندارند.

هرگونه خدماتی که برای کاربران شبکهٔ خارجی فراهم می شود می تواند در DMZ قرار بگیرد. رایج ترین این خدمات عبارتند از :

• کارسازهای وب

• کارسازهای پست الکترونیکی

• کارسازهای FTP

• کارسازهای صدا روی پروتکل اینترنت

کارسازهای وبی که با یک پایگاه دادهٔ داخلی ارتباط برقرار می کنند، نیازمند دسترسی به یک کارساز پایگاه داده دارند که ممکن است در دسترس عموم نبوده و شامل اطلاعات حساسی باشد. کارسازهای وب می توانند با کارسازهای پایگاه داده چه مستقیم و چه از طریق یک نرم افزار دیوار آتش برای دلایل امنیتی ارتباط برقرار کنند. پیام های پست الکترونیکی و به ویژه پایگاه داده کاربر اطلاعات محرمانه هستند، بنابراین معمولاً روی کارسازهایی ذخیره می شوند که از اینترنت نمی توان به آن ها دسترسی داشت ( حداقل در یک حالت ناامن ) ، اما از طریق کارسازهای قرارداد ساده نامه رسانی که در معرض اینترنت هستند می توان به آن ها دسترسی داشت. کارساز پست الکترونیکی داخل DMZ، پست های الکترونیکی دریافتی را به سمت کارسازهای پست الکترونیکی امن/داخلی عبور می دهند. همچنین پست های الکترونیکی ارسالی را اداره می کند. برای دلایل امنیتی، الزامات قانونی و نظارت، در یک محیط کسب و کار، برخی از شرکت ها یک پراکسی سرور در DMZ نصب می کنند. که نتایج زیر را در بر دارد : کاربران داخلی ( معمولاً کارمندان ) برای دسترسی به اینترنت، ملزم به استفاده از پراکسی هستند. به شرکت اجازه می دهد پهنای باند مورد نیاز دسترسی به اینترنت را کاهش دهد چرا که برخی از محتوای وب ممکن است توسط پراکسی سرور کش شود. ضبط و نظارت بر فعالیت های کاربران را ساده کرده و محتوایی که ناقض سیاست های استفاده ی قابل قبول است را بلوکه می کند. یک پراکسی سرور معکوس، مانند یک پراکسی سرور، یک واسطه است، اما از راه دیگری استفاده می شود. به جای ارائهٔ خدمات به کاربرانی که مایل به دسترسی به یک شبکه خارجی هستند، برای شبکه خارجی ( معمولاً اینترنت ) دسترسی غیرمستقیم به منابع داخلی را فراهم میکند. برای مثال، نرم افزار دسترسی به شرکت، مثلاً یک سیستم پست الکترونیکی، می تواند برای کاربران خارجی فراهم شود ( برای خواندن پست های الکترونیکی هنگامی که خارج از شرکت هستیم ) اما کاربر راه دور، به کارساز پست الکترونیکی اش دسترسی مستقیم نخواهد داشت. تنها پراکسی سرور معکوس می تواند به طور فیزیکی به کارساز پست الکترونیکی داخلی دسترسی داشته باشد. این یک لایه اضافهٔ امنیتی است، که به ویژه هنگامی توصیه می شود که منابع داخلی نیاز به دسترسی از خارج دارند. معمولاً چنین مکانیزم پراکسی معکوسی با استفاده از یک دیوار آتش لایهٔ کاربرد فراهم می شود، چرا که آن ها روی شکل خاصی از ترافیک تمرکز می کنند به جای کنترل دسترسی روی پورتهای خاص TCP و UDP همانطور که دیوار آتش فیلتر بسته انجام می دهد.

این نوشته برگرفته از سایت ویکی پدیا می باشد، اگر نادرست یا توهین آمیز است، لطفا گزارش دهید: گزارش تخلفدر یک شبکه کامپیوتری، میزبان هایی که بیشترین آسییب پذیری نسبت به حملات دارند، آن هایی هستند که برای کاربرانی خارج از شبکهٔ محلی، خدماتی را فراهم می کنند، مانند پست الکترونیکی، کارسازهای وب و سامانه نام دامنه. به خاطر پتانسیل رو به افزایش مصالحهٔ این میزبان ها، اگر متجاوز در حمله کردن به هر یک از آن ها موفق شد، به منظور حفاظت از بقیه شبکه، آن ها در زیرشبکهٔ خودشان قرار داده می شوند. میزبان هایی که در DMZ هستند ارتباط محدودی با میزبانهای خاصی در شبکهٔ داخلی دارند، اگرچه ارتباط با سایر میزبان ها در DMZ و شبکهٔ خارجی مجاز است. این به میزبان های DMZ اجازه می دهد که خدماتی را هم به شبکه داخلی و هم شبکه خارجی فراهم کنند، در حالی که دخالت دیوار آتش، ترافیک بین کارسازهای DMZ و کارخواههای شبکهٔ داخلی را کنترل می کنند. تنظیمات DMZ معمولاً امنیت در برابر حملات خارجی را فراهم می کند، اما معمولاً تأثیری بر حملات داخلی نظیر شنود ارتباطات از طریق یک تحلیلگر بسته یا تقلب کردن مانند رایانامه نگاری متقلبانه ندارند.

هرگونه خدماتی که برای کاربران شبکهٔ خارجی فراهم می شود می تواند در DMZ قرار بگیرد. رایج ترین این خدمات عبارتند از :

• کارسازهای وب

• کارسازهای پست الکترونیکی

• کارسازهای FTP

• کارسازهای صدا روی پروتکل اینترنت

کارسازهای وبی که با یک پایگاه دادهٔ داخلی ارتباط برقرار می کنند، نیازمند دسترسی به یک کارساز پایگاه داده دارند که ممکن است در دسترس عموم نبوده و شامل اطلاعات حساسی باشد. کارسازهای وب می توانند با کارسازهای پایگاه داده چه مستقیم و چه از طریق یک نرم افزار دیوار آتش برای دلایل امنیتی ارتباط برقرار کنند. پیام های پست الکترونیکی و به ویژه پایگاه داده کاربر اطلاعات محرمانه هستند، بنابراین معمولاً روی کارسازهایی ذخیره می شوند که از اینترنت نمی توان به آن ها دسترسی داشت ( حداقل در یک حالت ناامن ) ، اما از طریق کارسازهای قرارداد ساده نامه رسانی که در معرض اینترنت هستند می توان به آن ها دسترسی داشت. کارساز پست الکترونیکی داخل DMZ، پست های الکترونیکی دریافتی را به سمت کارسازهای پست الکترونیکی امن/داخلی عبور می دهند. همچنین پست های الکترونیکی ارسالی را اداره می کند. برای دلایل امنیتی، الزامات قانونی و نظارت، در یک محیط کسب و کار، برخی از شرکت ها یک پراکسی سرور در DMZ نصب می کنند. که نتایج زیر را در بر دارد : کاربران داخلی ( معمولاً کارمندان ) برای دسترسی به اینترنت، ملزم به استفاده از پراکسی هستند. به شرکت اجازه می دهد پهنای باند مورد نیاز دسترسی به اینترنت را کاهش دهد چرا که برخی از محتوای وب ممکن است توسط پراکسی سرور کش شود. ضبط و نظارت بر فعالیت های کاربران را ساده کرده و محتوایی که ناقض سیاست های استفاده ی قابل قبول است را بلوکه می کند. یک پراکسی سرور معکوس، مانند یک پراکسی سرور، یک واسطه است، اما از راه دیگری استفاده می شود. به جای ارائهٔ خدمات به کاربرانی که مایل به دسترسی به یک شبکه خارجی هستند، برای شبکه خارجی ( معمولاً اینترنت ) دسترسی غیرمستقیم به منابع داخلی را فراهم میکند. برای مثال، نرم افزار دسترسی به شرکت، مثلاً یک سیستم پست الکترونیکی، می تواند برای کاربران خارجی فراهم شود ( برای خواندن پست های الکترونیکی هنگامی که خارج از شرکت هستیم ) اما کاربر راه دور، به کارساز پست الکترونیکی اش دسترسی مستقیم نخواهد داشت. تنها پراکسی سرور معکوس می تواند به طور فیزیکی به کارساز پست الکترونیکی داخلی دسترسی داشته باشد. این یک لایه اضافهٔ امنیتی است، که به ویژه هنگامی توصیه می شود که منابع داخلی نیاز به دسترسی از خارج دارند. معمولاً چنین مکانیزم پراکسی معکوسی با استفاده از یک دیوار آتش لایهٔ کاربرد فراهم می شود، چرا که آن ها روی شکل خاصی از ترافیک تمرکز می کنند به جای کنترل دسترسی روی پورتهای خاص TCP و UDP همانطور که دیوار آتش فیلتر بسته انجام می دهد.

wiki: منطقه غیرنظامی (رایانش)